Los ataques de ingeniería social siguen siendo uno de los métodos más efectivos para difundir malware, comprometer equipos y robar información sensible. Dentro de este grupo se encuentran los llamados ataques ClickFix, una técnica que explota el eslabón más débil de la ciberseguridad: el factor humano, tal y como ocurre en muchas campañas de phishing, suplantación de identidad o ransomware que comienzan exactamente igual: haciendo que el usuario confíe y haga clic.

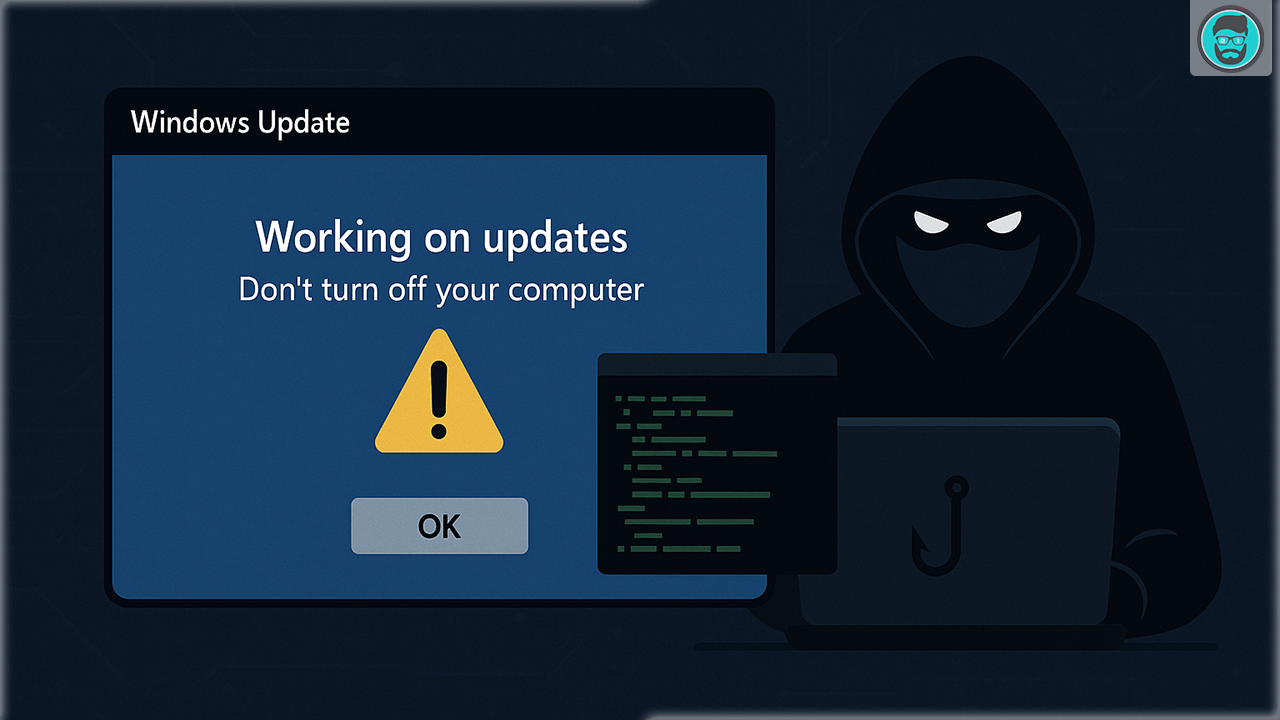

Investigadores de seguridad de Huntress han identificado una evolución especialmente sofisticada de estos ataques, donde los ciberdelincuentes combinan animaciones falsas pero muy convincentes de Windows Update con técnicas avanzadas de engaño para lograr que la propia víctima ejecute el código malicioso. El resultado es un tipo de ataque altamente efectivo, adoptado por actores maliciosos de distintos niveles y que no ha dejado de perfeccionarse con señuelos cada vez más creíbles.

Qué es un ataque ClickFix y cómo engaña al usuario

En un ataque ClickFix, el objetivo principal no es explotar una vulnerabilidad técnica del sistema, sino manipular al usuario para que ejecute por sí mismo acciones que un software de seguridad bloquearía si se realizaran de forma automática.

En las variantes recientes, la víctima se encuentra con una página del navegador a pantalla completa que simula:

- Una actualización crítica de seguridad de Windows que aparentemente se ha bloqueado, o

- Un sistema de verificación humana tipo captcha.

En ambos casos, la página indica que hay un error y que es necesario seguir una secuencia concreta de teclas para solucionarlo o verificar la identidad del usuario. El entorno está diseñado para parecer legítimo y urgente, lo que aumenta la probabilidad de que la persona siga las instrucciones sin cuestionarlas.

El truco del portapapeles: JavaScript al servicio del malware

Mientras el usuario observa la falsa pantalla de error o de actualización, el sitio malicioso ya está ejecutando JavaScript en segundo plano. Ese código se encarga de copiar automáticamente un comando malicioso en el portapapeles del sistema, sin que la víctima sea consciente de ello.

A continuación, la página guía al usuario paso a paso, por ejemplo:

- Abrir el cuadro de diálogo Ejecutar de Windows o el Símbolo del sistema (CMD).

- Pegar el texto (que en realidad es el comando malicioso ya copiado en el portapapeles).

- Pulsar Intro para “arreglar el problema”.

Al seguir estas instrucciones, el propio usuario ejecuta el código del atacante, creyendo que está solucionando un error del sistema o completando una verificación de seguridad.

Esteganografía en PNG: el malware oculto en imágenes

Uno de los aspectos más inquietantes de esta campaña es el uso de esteganografía para ocultar la carga útil del malware. En lugar de descargar un archivo ejecutable claramente sospechoso, el ataque hace que el sistema obtenga una imagen PNG aparentemente inofensiva.

Según los investigadores, el código malicioso se almacena dentro de los datos de píxeles de la imagen, codificado en canales de color específicos. A simple vista, y en muchos análisis de seguridad básicos, ese archivo no deja de ser una imagen normal.

La cadena de ataque incluye un ensamblado .NET conocido como “Stego Loader”, encargado de:

- Analizar la imagen PNG descargada.

- Extraer la carga útil cifrada oculta en los píxeles.

- Descifrarla directamente en memoria para, finalmente, ejecutarla.

De esta forma, los atacantes logran sortear controles que se centran solo en detectar ejecutables clásicos o archivos claramente peligrosos.

Paso a paso: así se desarrolla el ataque ClickFix

Para entender mejor la amenaza, se puede resumir el flujo del ataque de la siguiente manera:

- El usuario navega por un sitio web que muestra un mensaje a pantalla completa imitando una actualización de Windows bloqueada o una verificación de identidad.

- El sitio ejecuta scripts en segundo plano que copian un comando malicioso en el portapapeles del equipo.

- La página proporciona instrucciones claras para abrir el símbolo del sistema o el cuadro de ejecutar de Windows y pegar el texto (que el usuario cree que es benigno).

- Al pulsar Intro, el comando descarga un archivo de imagen PNG aparentemente inocuo.

- El ensamblado Stego Loader procesa esa imagen, extrae la carga útil cifrada y la descifra en memoria.

- La función de entrada inicia llamadas a más de 10.000 funciones vacías, una técnica destinada a agotar o confundir herramientas de análisis, antes de ejecutar finalmente el código malicioso real.

El resultado es una infección que se apoya casi por completo en la colaboración involuntaria de la víctima y en técnicas avanzadas de ocultación.

Quiénes pueden ser víctimas y por qué es tan peligroso

Es posible que usuarios avanzados o con formación en ciberseguridad sospechen al ver instrucciones inusuales que implican pegar comandos en el sistema. Sin embargo, cualquier persona puede hacer clic en un enlace aparentemente legítimo mientras navega y encontrarse de repente ante una falsa actualización o una verificación urgente de seguridad.

La combinación de:

- Páginas muy realistas,

- Mensajes de aparente urgencia,

- Uso del portapapeles, y

- Esteganografía en imágenes,

convierte a los ataques ClickFix en una amenaza especialmente peligrosa dentro del panorama actual de ingeniería social.

Visítanos diariamente para que no te pierdas ninguna noticia.

Suscríbete al canal de YouTube donde verás Unboxing y Reviews de smartphones. Además, no olvides visitar nuestras redes sociales.

Dejar un comentario